Emotet ist tot – Strafverfolger übernehmen Malware

von Redaktion CSLonz Am 27.01.2021 19:45:00

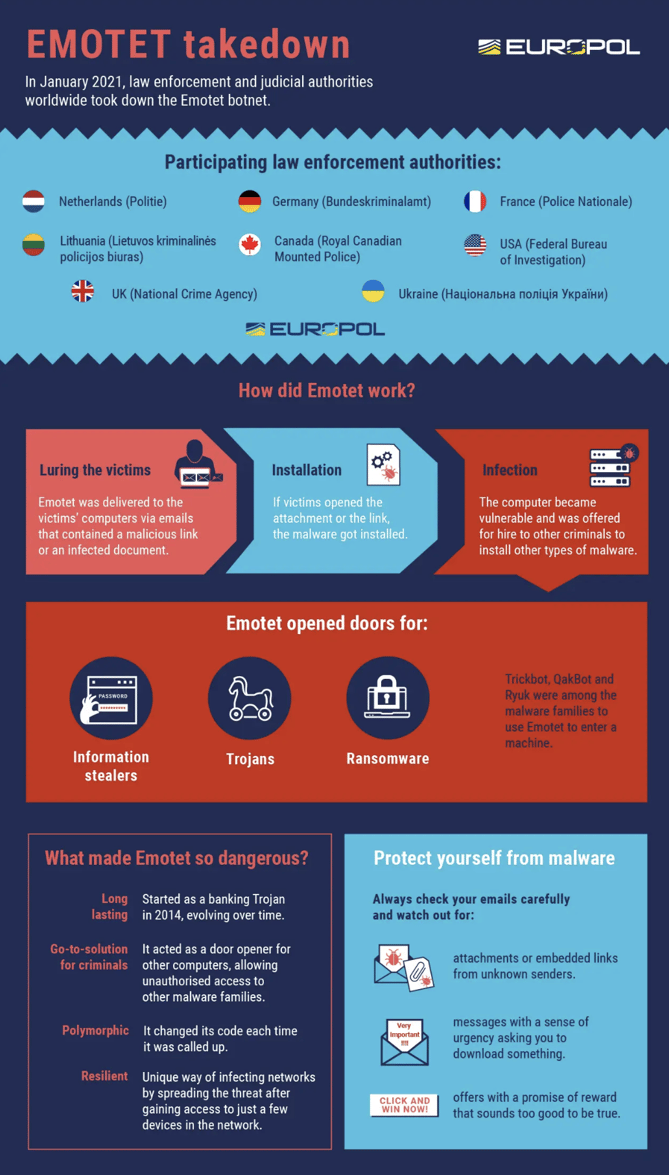

Europol teilt zum heutigen Tag mit, dass es Strafverfolgungsbehören aus acht europäischen Ländern, darunter auch das Deutsche BKA, gelungen ist, die Server-Netzwerke von Emotet zu übernehmen. Damit wurde der König der Schadsoftware entthront.

Emotet wurde erstmals im Jahr 2014 auf Servern entdeckt, als bei Kunden in Deutschland und Österreich durch einen sogenannten Man-in-the-Browser-Angriff Zugangsdaten zum Onlinebanking abgegriffen wurden. GData hat die Funktionsweise gut dargelegt:

Schritt 1: Geräuschlos im Hintergrund

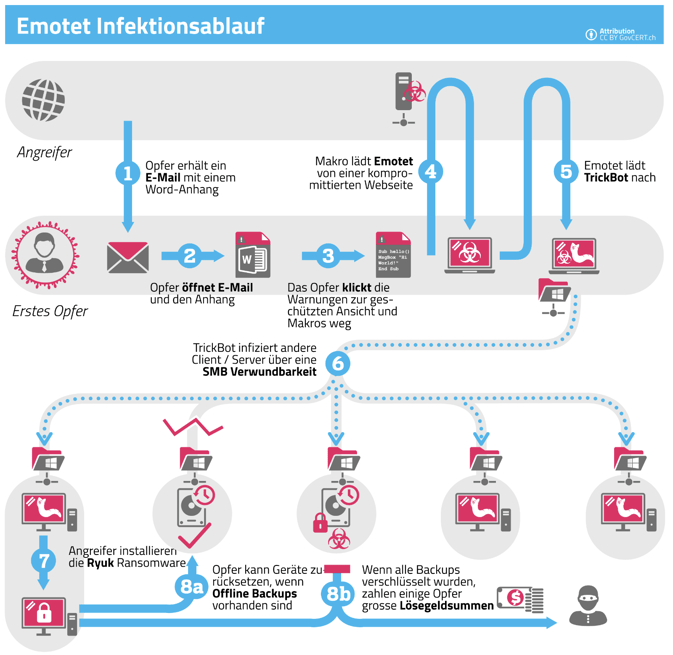

„Emotet nimmt eigentlich nur die Funktion des Türöffners ein, der dann weiteren Schadcode auf dem Rechner installiert“, erläutert Anton Wendel, Security Engineer bei G DATA Advanced Analytics. „Allerdings sehen die initialen Spam-Mails sehr authentisch aus, sodass viele Nutzer diese für echt halten und den infizierten Anhang öffnen.“

Es geschieht mit einem Klick auf einen Mail-Anhang. Auslöser ist meist die Aktivierung von Makros in Office-Dokumenten. Was dann folgt, passiert meist geräuschlos im Hintergrund – und völlig unbemerkt. Emotet liest als Information-Stealer sämtliche Kennwörter, E-Mails und E-Mail-Adressen aus. Er taucht tief hinein in die Kontakthistorie und nutzt etwa Inhalte aus E-Mails für nachfolgende Spam-Mails, um weitere Geräte zu infizieren. Die fingierten Mails beziehen sich also auf echte Geschäftsvorfälle, was die Verbreitung der Malware fördert. Neben diesem Spam-Modul besitzt Emotet ein Wurm-Modul, mit dem er sich selbstständig im Netzwerk verbreitet. So kann er sich etwa in einem Firmennetzwerk auf weiteren Rechnern einnisten, ohne dass weitere Nutzer einen Anhang anklicken und aktivieren müssen. Hierfür unternimmt Emotet einen Brute-Force-Angriff mit bekannten Standard-Passwörtern wie etwa „12345“, „Passwort“ oder ähnliches. Besonders wirkungsvoll ist die Attacke, wenn die Malware dabei ein Admin-Profil mit weitreichenden Zugriffsrechten innerhalb des Firmennetzwerks infiziert.

Schritt 2: Informationen sammeln

Emotets Gefährlichkeit hängt auch damit zusammen, dass er zusätzlich Malware nachlädt, wenn ein Rechner infiziert ist. Diese unterscheidet sich von Region zu Region. In Deutschland folgt zurzeit TrickBot, ein deutlich aggressiverer Banking-Trojaner, auf die initiale Emotet-Infektion. Seine Spezialität: Zahlungsinformationen auslesen, sodass die Cybergangster bestens über die Zahlungsfähigkeit des Unternehmens informiert sind. Ein Wissen, dass sie beim finalen Ransomware-Angriff nutzen. Denn neuerdings orientiert sich die Lösungsgeldforderung bei Emotet-Angriffen am Umsatz. Typische Forderungen gehen nach Information des BSI weit über die üblichen Forderungen von mehreren hundert bis tausend Euro hinaus – 30.000 bis 100.000 Euro sind keine Seltenheit mehr.

Schritt 3: Verschlüsseln und erpressen

Mit dem Wissen um die Zahlungsfähigkeit des Unternehmens und der weitreichenden Kontrolle über die IT-Infrastruktur, folgt nun der finale Schritt des Angriffs. Mittels Trickbot erlangen die Angreifer Zugriff auf das Firmennetz und spielen dann händisch die Ransomware aus – zurzeit insbesondere die Verschlüsselungssoftware namens Ryuk. Was dann passiert, ist der GAU für alle Unternehmen: Ryuk verschlüsselt ganz gezielt unternehmenskritische Daten. Bestehende Sicherungskopien im System werden kurzerhand gelöscht.

„Während Emotets und Trickbots schädliches Handeln teilweise über Monate hinweg unentdeckt bleibt, offenbart sich Ryuk recht schnell“, sagt Wendel. „Wenn die Lösegeldforderung aufploppt, ist es zu spät.“

(Quelle: https://www.gdata.de/blog/wie-eine-emotet-infektion-in-unternehmen-ablaeuft)

Vor allem Schritt 1 machte Emotet im Gegensatz zu anderer Malware so heimtückisch und zerstörerisch. Bis hier ein Administrator bemerkte, dass es sich bei einem Verhalten eines Computers um Malware handelt könnte, war es bereits zu spät, Systeme verschlüsselt, Backups veraltet und Geschäftsgeheimnisse bereits ins Ausland abgewandert. Emotet ist ein polymorpher Virus, das heißt, der Code wird bei jedem neuen Abruf leicht verändert, um der Erkennung durch signaturbasierte Virenscanner zu entgehen. Dies war lange Zeit ohne entsprechende Heuristik in den Antiviren-Systemen ein großes Problem.

Zugang erhielten die Hacker meist über genial gefälschte E-Mail-Kampagnen mit präparierten Office-Dokumenten. Beim Öffnen der Dokumente installierte sich über Macros innerhalb der Dokumente der kleine Türöffner Emotet, um dann Ransomware Ryuk oder den Banking-Trojaner Trickbot nachzualden. Allein in Deutschland wurden nach Angaben des BKAs 14,5 Millionen Euro Schaden verursacht durch Angriffe.

Zwei Jahre Einsatz kommen zu einem erfolgreichen Ende

Mehr als zwei Jahre haben die Ermittler an der Übernahme der Emotet-Server gearbeitet und waren schlussendlich erfolgreich. Zunächst ist es dem BKA gelungen, Emotet-Server in Deutschland ausfindig zu machen, um dann über entsprechende Kommunikationswege auch Server in anderen europäischen Ländern ausfindig zu machen. Wie der Angriff der Spezialisten genau ablief, hat Europol in einer Visualisierung erklärt.

Bild Europol

Emotet unbrauchbar?

Nach Aussage des BKAs war es “durch die Übernahme der Kontrolle über die Emotet-Infrastruktur (…) möglich, die Schadsoftware auf betroffenen deutschen Opfersystemen für die Täter unbrauchbar zu machen”. Schadsoftware auf Opfersystemen wurde in Quarantäne geschobene, die Systeme entschlüsselt. Der Schaden aller Firmen, die schon vor längerer Zeit betroffen waren, deren Geheimnisse ins Ausland abgeflossen sind, die erpresst wurden und hohe Lösegeldzahlungen veranlassen mussten, um – vielleicht – an ihr Geld zu kommen, bleibt bestehen und wird sehr wahrscheinlich die oben genannten 14,5 Millionen Euro allein Deutschland um ein vielfaches übersteigen. Drakonische Strafen der DSGVO machen es Unternehmen nicht mehr so einfach, einen Data Breach zuzugeben. Viele Unternehmen werden hier auf die stille Maus gesetzt haben, die sich von verschlüsselten System freigekauft haben.

UPDATE:

Seit dem 25.04.2021 verteilt das BKA an alle infizierten Systeme eine 32-Bit Emotet-Loader.dll, die dann Emotet automatisch deinstalliert.

Jetzt teilen

Jetzt teilen

- IT-Blog (57)

- Anleitung (35)

- Tutorial (30)

- Unternehmens-News (19)

- It-security (16)

- officesafety (15)

- updates (14)

- how-to (8)

- Akustik (7)

- patch (7)

- IT-Schulung (6)

- Ransomware (6)

- Ransomware-Hack (6)

- DSGVO (5)

- Installation (5)

- microsoft patch day (5)

- securitybreach (5)

- release (4)

- #cloud (3)

- KRITIS (3)

- Suedwestfalen-IT (3)

- kommunen (3)

- EUHA2023 (2)

- EUHAEV (2)

- Leistungen (2)

- hack (2)

- homeoffice (2)

- Drucker (1)

- Exchange 2016 (1)

- Hörakustik (1)

- batch (1)

- googlechrome (1)

- printer (1)

- April 2024 (9)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!